com服务器应用程序权限设置(com服务器应用程序的本地激活权限)

- 服务器

- 2022-12-18 21:11:58

- 14

本篇文章给大家谈谈com服务器应用程序权限设置,以及com服务器应用程序的本地激活权限对应的知识点,希望对各位有所帮助,不要忘了收藏本站喔。

本文目录一览:

- 1、服务器文件访问权限设置

- 2、计算机-默认 权限设置未将 COM 服务器应用程序(CLSID 为

- 3、电脑DCOM错误,事件ID为10016,用户SYSTEM,怎样解决?

- 4、计算机-默认 权限设置并未从地址 LocalHost(使用 LRPC) 使用 CLSID

- 5、今天为什么总是发生一项错误10016

- 6、怪事:计算机-默认 权限设置未将 COM 服务器应用程序

服务器文件访问权限设置

如果是linux系统的话,创建各个员工的用户名A\B\C,然后将一个创建一个文件夹,权限设为777,在里面以各个员工的用户名密码登录,创建文件夹,设立权限700(只有拥有着可以读写运行),然后给经理root权限。

如果是windows的话,改装win7,然后设置文件夹为共享,在每个文件夹上,详细设置用户权限(当然,前提你必须创建需要的用户employeeA\B\C and managerA),可以给每个文件夹设置employee A 和managerA有读写权限,everyone禁止。

计算机-默认 权限设置未将 COM 服务器应用程序(CLSID 为

头一个问题 右击我的电脑----管理----本地用户和组---组----双击右侧栏里的administrators------添加----高级----立即查找----选定NETWORK SERVICE -----然后一路确定

完毕

第二个问题 给我发邮件 m198685b@yahoo.com.cn注明内存不能为read,我回复给你发个程序 帮你搞定

电脑DCOM错误,事件ID为10016,用户SYSTEM,怎样解决?

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{DCBCA92E-7DBE-4EDA-8B7B-3AAEA4DD412B}]

"AppID"="{B292921D-AF50-400c-9B75-0C57A7F29BA1}"

复制上面的内容到记事本,然后保存为1.reg,运行后进行下面步骤

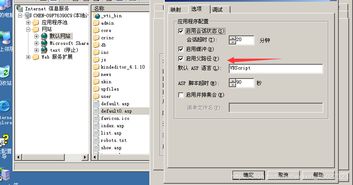

打开“组件服务”,依次选择“组件服务”→“计算机”→“我的电脑”→“DCOM配置”,点击菜单栏“查看”→“详细信息”,再在右侧视图中找到ID为“{B292921D-AF50-400c-9B75-0C57A7F29BA1}”的应用程序“NAP Agent Service”,用鼠标右键单击,选择“属性”,在弹出窗口中切换到“安全”标签页,在“启动和激活权限”项目中点击“编辑”按钮,然后在弹出的“启动权限”对话框中添加“NETWORK SERVICE”用户,设置其权限为允许本地启动和激活。确认操作后,系统就不会再显示DCOM出错了。

在这里仅仅举个例子,其他服务如无法启动又在日志中出现此类错误报告,都能用这个方法解决。

计算机-默认 权限设置并未从地址 LocalHost(使用 LRPC) 使用 CLSID

忘记了自己之前是怎么对计算机蹂躏的。重启后右下角的网络连接的小图标上多了一个小红叉,但不影响上网,就是看起来不爽,而且提示了服务Network List Service没有启动。

恩 打开服务 选中Network List Service,启动。 =。= 出现错误 启动后又自动停止了。

这时看了下日志文件 (计算机-默认 权限设置并未从地址 LocalHost(使用 LRPC) 使用 CLSID

{A47979D2-C419-11D9-A5B4-001185AD2B89} 向用户 NT AUTHORITY\LOCAL SERVICE SID (S-1-5-19) 授予对 COM 服务器应用程序的 本地 激活 权限。此安全权限可以使用组件服务管理工具进行修改。)。

看到这,于是找到组件服务管理器,展开DCOM服务,但是找死找不到(CLSID 为 {A47979D2-C419-11D9-A5B4-001185AD2B89} )的项。

后面这步比较关键了 去注册表中找{A47979D2-C419-11D9-A5B4-001185AD2B89} 找到了它的AppID值{C96887DA-A652-4426-905E-4A37546F847C}。

这时再展开DCOM服务,有{C96887DA-A652-4426-905E-4A37546F847C}这项了 ,就是netprofm(查看方式要选详细信息)。

鼠标右建选netprofm的属性。-》“启动和激活权限” -》 自定义编辑,在启动权限里加入LOCAL SERVICE用户,允许本地启动和本地激活,确定。

ok Network List Service服务又可以启动了,看那网络连接图标又闪动起来了。

今天为什么总是发生一项错误10016

问题描述:

电脑会出现蓝屏并自动重启。

在系统日志中会出现下面错误:

应用程序-特定 权限设置并未向在应用程序容器 Microsoft.Windows.Cortana_1.6.1.52_neutral_neutral_cw5n1h2txyewy SID (S-1-15-2-1861897761-1695161497-2927542615-642690995-327840285-2659745135-2630312742)中运行的地址 LocalHost (使用 LRPC) 中的用户 LAPTOP-UD71VA0I\pzq SID (S-1-5-21-701399937-539058008-1525551646-1001)授予针对 CLSID 为 {C2F03A33-21F5-47FA-B4BB-156362A2F239}、APPID 为 {316CDED5-E4AE-4B15-9113-7055D84DCC97} 的 COM 服务器应用程序的 本地 激活 权限。此安全权限可以使用组件服务管理工具进行修改。

解决方法:

1、打开regedit;

2、搜索C2F03A33-21F5-47FA-B4BB-156362A2F239,右键权限;

3、点击高级,更改所有者到 administors,然后编辑到完全控制,勾选 将这些权限应用到此容器中的对象,点击确定;

4、搜索316CDED5-E4AE-4B15-9113-7055D84DCC97,右键权限;

5、方法同3;

PS:CLSID和APPID都要搜索改权限,,网上大部分答案只改了其中一个权限;

6、运行 mmc,文件点击添加管理单元,将添加组件服务,点击组件服务,点击计算机,点击我的电脑,点击DCOM配置,找到名称Immersive,应用ID为316CDED5-E4AE-4B15-9113-7055D84DCC97;

7、点击属性,然后是安全选项,在启动和激活权限点击自定义,然后编辑,点击添加,然后点击高级,然后立即查找local service,确定,确定,然后再点击本地激活。

怪事:计算机-默认 权限设置未将 COM 服务器应用程序

1.安装可靠的杀毒软件并立即升级;

2.安装一款可能强大且配置灵活的网络防火墙,并认真做好规则设置;

防火墙的选择、安装和配置概览:

选择:

1)一定要有出站审核功能的防火墙,防止反向连接的木马后门;

2)设置适当的安全级别,安装初期可采用学习模式并小心配置,随后入为最高安全级别;

3)配置好防火墙规则。建议默认为无匹配规则则拒绝,然后一一添加必须的规则;

4)防火墙规则要经常备份和检查,发现可疑规则要高度警惕,或者不宝藏恢复备份规则。

5)选择建议:天网;Look 'n' Stop、ZoneAlarm;服务器建议Deer Field。

6)常用端口:FTP:21 WEB:80 SMTP:25 POP3:110 终端服务:3389(不建议使用;建议修改) MYSQL:3306 可在数据库的配置文件中将端口改一下,比如3389,让人家连吧:)

其他如远程管理工具的端口也不建议使用默认端口。

7)服务器建议使用DeerField对各种注入等手段通过URL提交的命令的关键字以及敏感文件的扩展名进行过滤,如.MDB、‘、--、NULL、select、%5c、c:、cmd、system32、xp_ cmdshell、exec、@a、dir、alert()、’or’’=’、WHERE、count(*)、between、and、inetpub、wwwroot、nchar、,%2B、%25等。对于提交有上述字串请示的IP,一般都是人为有意进行,因此可令防火墙对这类访问的IP进行较长时间的屏蔽。

其他安全工具安装安全工具:

如Urlscn、IISLock等。

3.修改系统目录和程序目录中所有文件的日期、时间为一个特定的值,以便日后查找可疑程序时筛选方便;

全部配置完毕,对系统目录和程序目录分别制作文件列表,将列表保存到隐藏分区中。

4.在网络的另一台计算机上,使用多种流行的扫描工具对服务器进行扫描,检测是否仍然有未处理好的已知漏洞。

5.针对现有免费代码的利用安全问题

免费程序不要真的就免费用,既然你可以共享原码,那么攻击者一样可以分析代码。如果有能力的站长最好还是更改一下数据库表名,字段名,只修改关键的admin, username, password就可以了,比如forum_upasswd 这样的字段名谁能猜到?如果你猜到了,最好赶快去买彩票吧,特等奖不是你还会有谁呢?另外,一般站点的关键就在于管理员的密码,很好的保护好你的管理员密码那是至关重要的,至少10位的数字字母组合。另外加上现在大多数站点程序都会使用MD5来加密用户密码,加上你密码的强壮性,那样你站点的安全性就大大的提高了。即使出现了SQL Injection漏洞,攻击者也不可能马上拿下你的站点。

6.文件列表、任务列表和服务列表的生成和利用

生成各种目录列表备份对于日后查找可疑文件是非常重要的,一般在服务器部署完毕后必须立即进行!

1、文件列表

全部配置完毕,制作系统目录和程序目录等位置的文件列表备份,并保存为文件。

建议分别进行完整列表、DLL文件列表和EXE文件列表、TMP文件列表、COM文件列表、CMD文件列表、SCR文件列表的制作。

2、任务管理器任务列表

可以采用抓图的方法保存任务管理器的任务列表;建议采用专门的进程查看工具导出详细的进程及模块列表备查!

3、系统服务列表

可对“已启动”和“自动”的服务类型进行排序,然后抓图保存。

NT AUTHORITY\LOCAL SERVICE SID (S-1-5-19

this sid is builtin!!!!!其实全部东西都很正常

关于com服务器应用程序权限设置和com服务器应用程序的本地激活权限的介绍到此就结束了,不知道你从中找到你需要的信息了吗 ?如果你还想了解更多这方面的信息,记得收藏关注本站。

本文由admin于2022-12-18发表在靑年PHP官网,如有疑问,请联系我们。

本文链接:https://qnphp.com/post/5547.html