webshellzblog的简单介绍

- ZBLOG

- 2023-12-02 03:00:13

- 5

自己网站怎么拿WEBSHELL

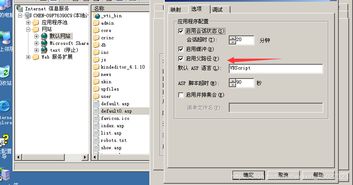

1、上传漏洞:利用上传漏洞可以直接获取Webshell,危害极大。现在,上传漏洞也是入侵中常见的漏洞。暴露库:暴露库是提交字符获取数据库文件。得到数据库文件后,我们就直接拥有了网站前台或后台的权限。

2、可以用抓包的方法实现。。原理是用抓包工具抓取数据,得到cookie和真实路径,然后就可以用明小子上传小马,得到webshell了。建议你先找点抓包教程看看,知道了原理,看看就都明白了。

3、看看有没有数据库备份,利用备份ASP木马。看看数据库是什么类型的,已便插入一句话木马。再就是你说的抓包了,思路无非就是这些。自己一点点实践吧。

web漏洞攻击有哪些?

跨站脚本攻击 (XSS)XSS漏洞针对嵌入在客户端(即用户浏览器而不是服务器端)的页面中嵌入的脚本。当应用程序获取不受信任的数据并将其发送到Web浏览器而未经适当验证时,可能会出现这些缺陷。

Web应用常见的漏洞有:SQL注入攻击:攻击者利用SQL语句的漏洞,在应用程序中插入恶意代码,从而获取数据库中的敏感信息或者篡改数据。

web常见的几个漏洞 SQL注入 SQL注入攻击是黑客对数据库进行攻击的常用手段之一。XSS跨站点脚本 XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。

SQL 注入、XSS、目录遍历、弱口令等均可导致敏感信息泄露,攻击者可以通过漏洞获得敏感信息。

XSS跨站脚本攻击 是指恶意攻击者利用网站没有对用户提交数据进行转义处理或者过滤不足的缺点,提交的数据被WEB应用程序直接使用,使别的用户访问都会执行相应的嵌入代码。

OWASP总结了现有Web应用程序在安全方面常见的十大漏洞分别是:非法输入、失效的访问控制、失效的账户和线程管理、跨站脚本攻击、缓存溢出问题、注入式攻击、异常错误处理、不安全的存储、程序拒绝服务攻击、不安全的配置管理等。

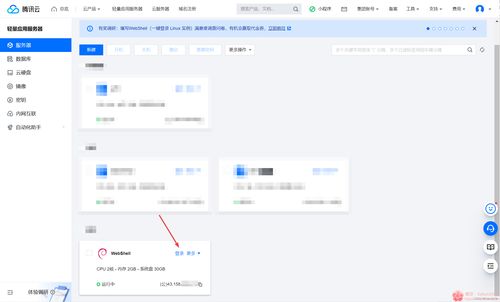

ZBLOG博客被挂马了怎么办?

1、zblog已经很完善了,应该是您的服务器的安全方面不到位,另外先清理掉被挂的马和黑链然后把zblog升级下版本。看一下服务器日志。

2、扫描挂马的目录 扫描后将挂马文件删除,挂马文件会篡改页面内容,如果是生成文件则需要进行重新生成,如果是静态非生成文件,则需要把备份文件还原回去,如果没有备份文件我们则需要进行代码重新编辑删除被挂马篡改的部分内容。

3、网上搜索想关的专业检测工具,进行检测;google检测,或者可以利用Google搜索你的网站、博客进行检测。

4、如果您的网站被挂马了,以下是一些建议: 立即暂时关闭网站:这可以防止挂马病毒的进一步传播,并保护您的客户。 扫描和清除病毒:您可以通过安装杀毒软件扫描并清除恶意软件。

miansha马的默认连接密码

1、综上所述,电脑默认的PIN码是1234,但为了保障安全,我们不应该使用这样简单易猜测的PIN码,应该设置一个更加复杂的PIN码并妥善保管。同时,我们也可以使用其他的身份验证方式。

2、大多数的路由器用户名和密码都是“admin”绝大多数的主流品牌路由器,默认的用户名都是admin,密码也是admin,如果你在路由器上没有找到,不妨试一下这组用户名和密码登陆。

3、与其他多媒体IP摄像机应用程序(如iCamViewer IP摄像机查看器)类似,HDMiniCam Pro还可以将您的设备连接到摄像机,因为每个小工具都可以通过互联网访问,并在尝试访问时请求特定的IP地址和登录凭据。

本文由admin于2023-12-02发表在靑年PHP官网,如有疑问,请联系我们。

本文链接:https://qnphp.com/post/254912.html