服务器教程(servu搭建ftp服务器教程)

- 服务器

- 2022-12-19 15:50:52

- 14

本篇文章给大家谈谈服务器教程,以及servu搭建ftp服务器教程对应的知识点,希望对各位有所帮助,不要忘了收藏本站喔。

本文目录一览:

- 1、【干货】速度收藏!DHCP服务器简介及配置图文教程

- 2、服务器连接xshell和宝塔详细教程

- 3、Windows 服务器安全设置的方法教程

- 4、我的世界手机服务器创建教程

- 5、物理服务器安装linux centos7 全步骤教程

- 6、代理服务器使用教程

【干货】速度收藏!DHCP服务器简介及配置图文教程

【 干货】速度收藏! DHCP服务器 简介及 配置 图文 教程

想必熟悉局域网的小伙伴,对于DHCP服务器一定不陌生,在一个计算机比较多的网络中,如果网络管理员要亲自为某个部门,甚至整个企业的上百台机器逐一手工分配IP地址,那么这个效率是非常低的,其实可以通过DHCP服务器来实现这个工作。本篇文章就为大家介绍了DHCP服务器的概念、原理以及配置,快来看看吧!

一、什么是 DHCP服务器 ? DHCP服务器 简介

1、简介

DHCP,(全称Dynamic Host Configuration Protocol),即动态主机配置协议。DHCP主要在局域网使用,对IP地址进行集中管理和分配,使网络环境中的主机动态获得IP地址、网关地址、DNS服务器地址等信息,并提升IP地址使用率。

2、原理

DHCP是一种基于客户/服务器模式的服务协议,工作原理其实很简单,是在安装有DHCP服务器的网络中,客户端启动时自动与DHCP服务器通信,要求服务器提供自动分配IP地址的服务,而安装了DHCP服务器软件的服务器响应这个要求,并向客户端发送出合法的IP地址。所谓DHCP服务器,也就是提供DHCP服务的服务器,它是通过IP地址租约的方式为DHCP客户端提供服务的。

DHCP客户端通过和DHCP服务器的交互通讯以获得IP地址租约。为了从DHCP服务器获得一个IP地址,在标准情况下DHCP客户端和DHCP服务器之间会进行四次通讯。DHCP协议通讯使用端口UDP 67(服务器端)和UDP 68(客户端)进行通讯,UDP68端口用于客户端请求,UDP67用于服务器响应,并且大部分DHCP协议通讯使用广播进行。

(1) DHCP DISCOVER

当DHCP客户端处于以下三种情况之一时,触发DHCP DISCOVER广播消息:

1)当TCP/IP协议作为DHCP客户端(自动获取IP地址)进行初始化(DHCP客户端启动、启用网络适配器或者连接到网络时);

2)DHCP客户端请求某个IP地址被DHCP服务器拒绝,通常发生在已获得租约的DHCP客户端连接到不同的网络中;

3)DHCP客户端释放已有租约并请求新的租约。

此时,DHCP客户端发起DHCP DISCOVER广播消息,向所有DHCP服务器获取IP地址租约。此时由于DHCP客户端没有IP地址,因此在数据包中,使用0.0.0.0作为源IP地址,然后广播地址255.255.255.255作为目的地址。在此请求数据包中同样会包含客户端的MAC地址,以便DHCP服务器进行区分。

如果没有DHCP服务器答复DHCP客户端的请求,DHCP客户端在等待1秒后会再次发送DHCP DISCOVER广播消息。除了第一个DHCP DISCOVER广播消息外,DHCP客户端还会发出三个DHCP DISCOVER广播消息,等待时延分别为9秒、13秒和16秒加上一个长度为0~1000毫秒之间的随机时延。如果仍然无法联系DHCP服务器,则认为自动获取IP地址失败,默认情况下将随机使用APIPA(自动专有IP地址,169.254.0.0/16)中定义的未被其他客户使用的IP地址,子网掩码为255.255.0.0,但是不会配置默认网关和其他TCP/IP选项,因此只能和同子网的使用APIPA地址的客户端进行通讯。

(2) DHCP OFFER

所有接收到DHCP客户端发送的DHCP DISCOVER广播消息的DHCP服务器会检查自己的配置,如果具有有效的DHCP作用域和富余的IP地址,则DHCP服务器发起DHCP OFFER广播消息来应答发起DHCP DISCOVER广播的DHCP客户端,此消息包含以下内容:

客户端MAC地址;

DHCP服务器提供的客户端IP地址;

DHCP服务器的IP地址;

DHCP服务器提供的客户端子网掩码;

其他作用域选项,例如DNS服务器、网关、WINS服务器等;

租约期限等。

因此DHCP客户端没有IP地址,所以DHCP服务器同样使用广播进行通讯:源IP地址为DHCP服务器的IP地址,而目的IP地址为255.255.255.255。同时,DHCP服务器为此客户保留它提供的IP地址,从而不会为其他DHCP客户分配此IP地址。如果有多个DHCP服务器给予此DHCP客户端回复DHCP OFFER消息,则DHCP客户端接受它接收到的第一个DHCP OFFER消息中的IP地址。

(3) DHCP REQUEST

当DHCP客户端接受DHCP服务器的租约时,它将发起DHCP REQUEST广播消息,告诉所有DHCP服务器自己已经做出选择,接受了某个DHCP服务器的租约。

在此DHCP REQUEST广播消息中包含了DHCP客户端的MAC地址、接受的租约中的IP地址、提供此租约的DHCP服务器地址等,所有其他的DHCP服务器将收回它们为此DHCP客户端所保留的IP地址租约,以给其他DHCP客户端使用。

此时由于没有得到DHCP服务器最后确认,DHCP客户端仍然不能使用租约中提供的IP地址,所以在数据包中仍然使用0.0.0.0作为源IP地址,广播地址255.255.255.255作为目的地址。

( 4 ) DHCP ACK

提供的租约被接受的DHCP服务器在接收到DHCP客户端发起的DHCP REQUEST广播消息后,会发送DHCP ACK广播消息进行最后的确认,在这个消息中同样包含了租约期限及其他TCP/IP选项信息。

如果DHCP客户端的操作系统为Windows版本,当DHCP客户端接收到DHCP ACK广播消息后,会向网络发出三个针对此IP地址的ARP解析请求以执行冲突检测,确认网络上没有其他主机使用DHCP服务器提供的IP地址,从而避免IP地址冲突。如果发现该IP已经被其他主机所使用(有其他主机应答此ARP解析请求),则DHCP客户端则会广播发送(因为它仍然没有有效的IP地址)DHCP DECLINE消息给DHCP服务器拒绝此IP地址租约,然后重新发起DHCP DISCOVER进程。此时,在DHCP服务器管理控制台中,会显示此IP地址为BAD_ADDRESS。

如果没有其他主机使用此IP地址,则DHCP客户端的TCP/IP使用租约中提供的IP地址完成初始化,从而可以和其他网络中的主机进行通讯。至于其他TCP/IP选项,如DNS服务器和WINS服务器等,本地手动配置将覆盖从DHCP服务器获得的值。

二、 DHCP SERVER (RELAY)配置方式

1、相关配置文件

端口号:ipv4 udp 67(源端口:接收客户端请求的)、 udp 68(目的端口:向客户端发送请求成功或失败的回应)、ipv6 udp 546、udp 547

服务名:dhcpd、dhcrelay

主配置文件:/etc/dhcp/dhcpd.conf

模板文件:/usr/share/doc/dhcp-4.1.1/dhcpd.conf.sample

中继配置文件:/etc/sysconfig/dhcrelay

执行程序:/usr/sbin/dhcpd、/usr/sbin/dhcrelay

服务脚本:/etc/init.d/dhcpd、/etc/init.d/dhcrelay

执行参数配置:/etc/sysconfig/dhcpd

查看租约文件:/var/lib/dhcpd/dhcpd.lease

很多网络服务的排错日志:/var/log/messages

2、配置步骤

(1)操作前的准备

防火墙临时关闭:iptables –F

防火墙永久关闭:/etc/init.d/iptables stop

查看防火墙状态:iptables -L

selinux临时关闭:setenforce 0

selinux永久关闭:sed –i“7s/enforcing/disabled/g”/etc/selinux/config

(2)客户端配置

1、关闭防火墙和selinux

2、自己在虚拟网络编辑器创建一个局域网的网卡,并设置好网段,取消虚拟网络编辑器的DHCP自动分配功能

3、进入客户机设置IP地址为自动获取(就是让DHCP选项生效),然后用service network restart 重启客户机网卡,到这里客户端就设置完成。

(3)服务端配置

1、进入服务机设置IP地址、网关和虚拟网络编辑器那个网卡的网段一致,然后重启网卡;

2、配置yum源,挂载光盘,然后用yum -y install dhcp安装dhcp软件;

3、进入dhcp配置文件/etc/dhcp/dhcpd.conf发现里面是空的,然后把dhcp模板文件中的内容导入dhcp 配置文件;

4、将配置文件的前几个subnet声明注释掉,修改最后一个subnet的声明;

5、修改完成后保存退出,用service dhcpd configtest测试文件是否有错误;

6、然后用service dhcpd start 重启dhcp服务;

7、重启客户机网卡,看能不能获取到服务机地址池的IP地址;

8、为某台主机设置IP地址保留,把要保留IP的MAC地址和要保留的IP地址写入dhcpd.conf的配置文件即可,然后设置客户机为自动获取IP;

9、用ifdown eth0停止服务机网卡,再用ifup eth0开启网卡,然后用service dhcpd start 重启dhcp服务,看客户机能不能获取到指定IP。

3、中继代理配置

interface f0/0

ip helper-address 1.1.1.1

ip dhcp relay information trust

update arp开启定期ARP询问

interfaca g0/0/2

arp authorized禁止动态更新ARP

arp timeout 60 60s无应答则删除ARP条目

ip dhcp snooping vlan 20 vlan20开启snooping

interface f0/0定义信任端口

ip dhcp snooping trust交换机连接DHCP服务器端口设为trusted

dhcp snooping bind-table static ip-address ip-address mac-address mac-address interface g0/0#配置IP与MAC静态绑定表

interface vlan 1

ip add dhcp-alloc #立即发送DHCP-discover报文,1-10s内随机发送,如果没有收到DHCP服务器的回应报文继续发送,直到回应为止

dhcp selsect global all #全局分配地址

dhcp server group dhcp-relay

dhcp-server 10.1.1.1组里有多个dhcp服务器

interface vlan 2

dhcp select relay

dhcp relay server-select dhcp-relay

display dhcp server ip-in-use all #查看地址池可用地址信息

reset dhcp server ip-in-use all #重置正在使用的IP地址

address-check enable dhcp #中继的安全特性

ip dhcp relay information trust-all合法的DHCP服务路由,为了形成一个绑定表

no ip dhcp conflict logging关闭DHCP冲突日志

display ip interface br

服务器连接xshell和宝塔详细教程

主机填入服务器IP地址(下面会告知哪里获取)

用户名填 root,密码(服务器安装的时候设置了,不记得的话下面会告知如何重置)

注意左上角选择你购买的服务器区域

1、服务器添加8888端口(之后宝塔里改了,安全些)

2、安装,安装完后有网址和账号密码

1、阿里云实例下面,网络与安全--安全组,点击右侧--配置规则--添加安全组规则,端口填一个新的(格式:22/22),授权对象填0.0.0.0/0,其他不改,以后有需要新增就在这里添加

2、把新的端口号加入防火墙(连上xshell)没开防火墙可以省略

3、

打开文件端口取消注释,并加新的端口(假设21)

4、重启,重启后用新端口连接xshell没问题就可以把22端口删了(第三步的文件里)

Windows 服务器安全设置的方法教程

阿江的Windows 2000服务器安全设置教程

前言

其实,在服务器的安全设置方面,我虽然有一些经验,但是还谈不上有研究,所以我写这篇文章的时候心里很不踏实,总害怕说错了会误了别人的事。

本文更侧重于防止ASP漏洞攻击,所以服务器防黑等方面的讲解可能略嫌少了点。

基本的服务器安全设置

安装补丁

安装好操作系统之后,最好能在托管之前就完成补丁的安装,配置好网络后,如果是2000则确定安装上了SP4,如果是2003,则最好安装上SP1,然后点击开始→Windows Update,安装所有的关键更新。

安装杀毒软件

虽然杀毒软件有时候不能解决问题,但是杀毒软件避免了很多问题。我一直在用诺顿2004,据说2005可以杀木马,不过我没试过。还有人用瑞星,瑞星是确定可以杀木马的。更多的人说卡巴司机好,不过我没用过。

不要指望杀毒软件杀掉所有的木马,因为ASP木马的特征是可以通过一定手段来避开杀毒软件的查杀。

设置端口保护和防火墙、删除默认共享

都是服务器防黑的措施,即使你的服务器上没有IIS,这些安全措施都最好做上。这是阿江的盲区,大概知道屏蔽端口用本地安全策略,不过这方面的东西网上攻略很多,大家可以擞出来看看,晚些时候我或者会复制一些到我的网站上。

权限设置

阿江感觉这是防止ASP漏洞攻击的关键所在,优秀的权限设置可以将危害减少在一个IIS站点甚至一个虚拟目录里。我这里讲一下原理和设置思路,聪明的朋友应该看完这个就能解决问题了。

权限设置的原理

WINDOWS用户,在WINNT系统中大多数时候把权限按用户(组)来划分。在【开始→程序→管理工具→计算机管理→本地用户和组】管理系统用户和用户组。

NTFS权限设置,请记住分区的时候把所有的硬盘都分为NTFS分区,然后我们可以确定每个分区对每个用户开放的权限。【文件(夹)上右键→属性→安全】在这里管理NTFS文件(夹)权限。

IIS匿名用户,每个IIS站点或者虚拟目录,都可以设置一个匿名访问用户(现在暂且把它叫“IIS匿名用户),当用户访问你的网站的.ASP文件的时候,这个.ASP文件所具有的权限,就是这个“IIS匿名用户所具有的权限。

权限设置的思路

要为每个独立的要保护的个体(比如一个网站或者一个虚拟目录)创建一个系统用户,让这个站点在系统中具有惟一的可以设置权限的身份。

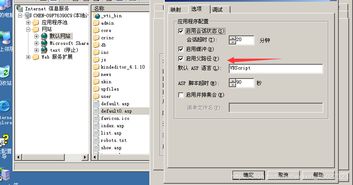

在IIS的【站点属性或者虚拟目录属性→目录安全性→匿名访问和验证控制→编辑→匿名访问→编辑】填写刚刚创建的那个用户名。

设置所有的分区禁止这个用户访问,而刚才这个站点的主目录对应的那个文件夹设置允许这个用户访问(要去掉继承父权限,并且要加上超管组和SYSTEM组)。

这样设置了之后,这个站点里的ASP程序就只有当前这个文件夹的权限了,从探针上看,所有的硬盘都是红叉叉。

我的设置方法

我是先创建一个用户组,以后所有的站点的用户都建在这个组里,然后设置这个组在各个分区没病权限。然后再设置各个IIS用户在各在的文件夹里的权限。

因为比较多,所以我很不想写,其实知道了上面的原理,大多数人都应该懂了,除非不知道怎么添加系统用户和组,不知道怎么设置文件夹权限,不知道IIS站点属性在那里。真的有那样的人,你也不要着急,要沉住气慢慢来,具体的方法其实自己也能摸索出来的,我就是这样。当然,如果我有空,我会写我的具体设置方法,很傲能还会配上图片。

改名或卸载不安全组件

不安全组件不惊人

我的在阿江探针1.9里加入了不安全组件检测功能(其实这是参考7i24的代码写的,只是把界面改的友好了一点,检测方法和他是基本一样的),这个功能让很多站长吃惊不小,因为他发现他的服务器支持很多不安全组件。

其实,只要做好了上面的权限设置,那么FSO、XML、strem都不再是不安全组件了,因为他们都没有跨出自己的文件夹或者站点的权限。那个欢乐时光更不用怕,有杀毒软件在还怕什么时光啊。

最危险的组件是WSH和Shell,因为它可以运行你硬盘里的EXE等程序,比如它可以运行提升程序来提升SERV-U权限甚至用SERVU来运行更高权限的系统程序。

卸载最不安全的组件

最简单的办法是直接卸载后删除相应的程序文件。将下面的代码保存为一个.BAT文件,

regsvr32/u C:WINNTSystem32wshom.ocx

del C:WINNTSystem32wshom.ocx

regsvr32/u C:WINNTsystem32shell32.dll

del C:WINNTsystem32shell32.dll

然后运行一下,WScript.Shell, Shell.application, WScript.Network就会被卸载了。可能会提示无法删除文件,不用管它,重启一下服务器,你会发现这三个都提示“×安全了。

改名不安全组件

需要注意的是组件的名称和Clsid都要改,并且要改彻底了。下面以Shell.application为例来介绍方法。

打开注册表编辑器【开始→运行→regedit回车】,然后【编辑→查找→填写Shell.application→查找下一个】,用这个方法能找到两个注册表项:“{13709620-C279-11CE-A49E-444553540000}和“Shell.application。为了确保万无一失,把这两个注册表项导出来,保存为 .reg 文件。

比如我们想做这样的更改

13709620-C279-11CE-A49E-444553540000 改名为 13709620-C279-11CE-A49E-444553540001

Shell.application 改名为 Shell.application_ajiang

那么,就把刚才导出的.reg文件里的内容按上面的对应关系替换掉,然后把修改好的.reg文件导入到注册表中(双击即可),导入了改名后的注册表项之后,别忘记了删除原有的`那两个项目。这里需要注意一点,Clsid中只能是十个数字和ABCDEF六个字母。

下面是我修改后的代码(两个文件我合到一起了):

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOTCLSID{13709620-C279-11CE-A49E-444553540001}]

@="Shell Automation Service"

[HKEY_CLASSES_ROOTCLSID{13709620-C279-11CE-A49E-444553540001}InProcServer32]

@="C:WINNTsystem32shell32.dll"

"ThreadingModel"="Apartment"

[HKEY_CLASSES_ROOTCLSID{13709620-C279-11CE-A49E-444553540001}ProgID]

@="Shell.Application_ajiang.1"

[HKEY_CLASSES_ROOTCLSID{13709620-C279-11CE-A49E-444553540001}TypeLib]

@="{50a7e9b0-70ef-11d1-b75a-00a0c90564fe}"

[HKEY_CLASSES_ROOTCLSID{13709620-C279-11CE-A49E-444553540001}Version]

@="1.1"

[HKEY_CLASSES_ROOTCLSID{13709620-C279-11CE-A49E-444553540001}VersionIndependentProgID]

@="Shell.Application_ajiang"

[HKEY_CLASSES_ROOTShell.Application_ajiang]

@="Shell Automation Service"

[HKEY_CLASSES_ROOTShell.Application_ajiangCLSID]

@="{13709620-C279-11CE-A49E-444553540001}"

[HKEY_CLASSES_ROOTShell.Application_ajiangCurVer]

@="Shell.Application_ajiang.1"

你可以把这个保存为一个.reg文件运行试一下,但是可别就此了事,因为万一黑客也看了我的这篇文章,他会试验我改出来的这个名字的。

防止列出用户组和系统进程

我在阿江ASP探针1.9中结合7i24的方法利用getobject("WINNT")获得了系统用户和系统进程的列表,这个列表可能会被黑客利用,我们应当隐藏起来,方法是:

【开始→程序→管理工具→服务】,找到Workstation,停止它,禁用它。

防止Serv-U权限提升

其实,注销了Shell组件之后,侵入者运行提升工具的可能性就很小了,但是prel等别的脚本语言也有shell能力,为防万一,还是设置一下为好。

用Ultraedit打开ServUDaemon.exe查找Ascii:LocalAdministrator,和#l@$ak#.lk;0@P,修改成等长度的其它字符就可以了,ServUAdmin.exe也一样处理。

另外注意设置Serv-U所在的文件夹的权限,不要让IIS匿名用户有读取的权限,否则人家下走你修改过的文件,照样可以分析出你的管理员名和密码。

利用ASP漏洞攻击的常见方法及防范

一般情况下,黑客总是瞄准论坛等程序,因为这些程序都有上传功能,他们很容易的就可以上传ASP木马,即使设置了权限,木马也可以控制当前站点的所有文件了。另外,有了木马就然后用木马上传提升工具来获得更高的权限,我们关闭shell组件的目的很大程度上就是为了防止攻击者运行提升工具。

如果论坛管理员关闭了上传功能,则黑客会想办法获得超管密码,比如,如果你用动网论坛并且数据库忘记了改名,人家就可以直接下载你的数据库了,然后距离找到论坛管理员密码就不远了。

作为管理员,我们首先要检查我们的ASP程序,做好必要的设置,防止网站被黑客进入。另外就是防止攻击者使用一个被黑的网站来控制整个服务器,因为如果你的服务器上还为朋友开了站点,你可能无法确定你的朋友会把他上传的论坛做好安全设置。这就用到了前面所说的那一大堆东西,做了那些权限设置和防提升之后,黑客就算是进入了一个站点,也无法破坏这个网站以外的东西。

我的世界手机服务器创建教程

创建步骤:

打开游戏后,点击Play进入游戏列表

再点击右上角的Edit,点击External/iknow-pic.cdn.bcebos.com/a8014c086e061d957b66a6e570f40ad163d9cacf"target="_blank"title="点击查看大图"class="ikqb_img_alink"/iknow-pic.cdn.bcebos.com/a8014c086e061d957b66a6e570f40ad163d9cacf?x-bce-process=image%2Fresize%2Cm_lfit%2Cw_600%2Ch_800%2Climit_1%2Fquality%2Cq_85%2Fformat%2Cf_auto"esrc=""/

进入添加服务器的界面,第一行【ServerName】那里填写服务器名字(可以随意填写),第二行【Address】填写服务器IP(可以是域名),第三行【Port】填写服务器端口,一般都是用默认(即19132)不用管

/iknow-pic.cdn.bcebos.com/c83d70cf3bc79f3dea7b75edb1a1cd11738b2950"target="_blank"title="点击查看大图"class="ikqb_img_alink"/iknow-pic.cdn.bcebos.com/c83d70cf3bc79f3dea7b75edb1a1cd11738b2950?x-bce-process=image%2Fresize%2Cm_lfit%2Cw_600%2Ch_800%2Climit_1%2Fquality%2Cq_85%2Fformat%2Cf_auto"esrc=""/

点击右侧的AddServer,在列表页就会出现这个服务器了(IP仅供教程使用,非真实服务器地址)

然后点击这个服务器就能进入游戏了

物理服务器安装linux centos7 全步骤教程

准备阶段

我使用的是一台Reg Model E18s 物理服务器,以及一个金士顿32GU盘,Rufus工具以及iso文件也附上:

「rufus-3.16p.exe」

1、制作U盘启动阶段

需要在U盘安装启动程序(我使用的是rufus工具)

在windows打开rufus工具,插入U盘,rufus会自动识别U盘(或者手动选择)

此处我使用的是centos7镜像,若是要安装ubuntu、win镜像,步骤一样的哈,点击“开始”,弹出检测到ISOHybrid镜像,选择“是”

启动盘将会格式化U盘,(注意:把重要资料记得备份)

点击“确认”后,会直接开始制作启动盘,需等待10分钟左右

完成后界面

2、格式化磁盘并分配RAID 10 阵列

按开机键,下图是物理服务器开机界面

当屏幕出现 Press CtrlR to Run Configuration Utility 字样,按Ctrl+R 进入Bios界面

当前物理服务器若有系统建议格式化磁盘重新分配RAID,在键盘按向上键到第一行

按F2 ,选择Clear Config ,回车,选择YES

回车后,格式化界面如下:

按向上键到第一行,再F2选择 Create New VD,回车

进入到以下界面,选择RAID Level。 选择那种阵列根据自己业务需求来,我是使用RAID-10,空格键把4个磁盘选上,点击ok

回到mgmt进行初始化,选择当前磁盘,按F2

选择Initialization,Fast Init。进行初始化

选择yes 回车

按esc 退出,选择C。物理服务器会要求重启如下。

此处需把启动盘(u盘)插上后,按住Control+Alt+Delete 重启

重启过程需要按F11进入设置页面,如下:

若出现Strike the F1 key to continue, F2 to run the system setup program 提示

按F1 继续

稍微等下后,将会进入设置界面,选择BIOS Boot Menu 回车

选择 Hard drive C:,选择 U盘启动,如下

3、安装linux centos7

u盘启动后,将会进入到这个界面,选择install Centos7即可,如下

等待10分钟左右,将会进入图形化界面按照,根据自己的需求进行配置。

等下10分钟,重启

最后重启进入到命令行界面,即安装完成。输入root账号名,已经安装过程中设置的密码进行登录即可。

恭喜顺利安装完毕,开始linux之旅。

代理服务器使用教程

代理服务器(Proxy Server)是一种重要的服务器安全功能,它的工作主要在开放系统互联(OSI)模型的会话层,从而起到防火墙的作用。代理服务器大多被用来连接INTERNET(国际互联网)和Local Area Network(局域网)。下面是我收集整理的代理服务器使用教程,欢迎阅读。

代理服务器使用教程

在百度搜索栏中输入“有代理”,单击第一个链接进入:

进入“有代理”网站后,可以看到很多类型的代理服务器,其中带有“HOT”图片的'代理为当天经过验证且可用的免费代理服务器:

单击链接后可以看到有很多代理服务器,包括很多国外的代理服务器:

单击“设置”菜单下的“Internet选项”:

选择“连接”选项卡,单击下方的“局域网设置”:

勾选代理服务器,设置代理服务器“地址”和“端口”号后单击“确定”即可完成设置:

按快捷键“win+R”调出运行窗口,输入regedit后单击“确定”:

找到HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet Settings文件夹,双击其中的“ProxyEnable”文件,将值修改为1后单击确定:

再双击“ProxyServer”,将值修改为“代理服务器:端口号”的格式后单击确定即可,比如“221.7.11.11:80”,如下图所示:

服务器教程的介绍就聊到这里吧,感谢你花时间阅读本站内容,更多关于servu搭建ftp服务器教程、服务器教程的信息别忘了在本站进行查找喔。

本文由admin于2022-12-19发表在靑年PHP官网,如有疑问,请联系我们。

本文链接:https://qnphp.com/post/107372.html